Обеспечение информационной безопасности бизнеса. Информационная безопасность: как обезопасить себя и клиентов

Отправить свою хорошую работу в базу знаний просто. Используйте форму, расположенную ниже

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Информационная безопасность в бизнесе

Введение

Информация, которую необходимо защищать

От кого следует оберегать информацию?

Защита информации

Заключение

Литература

Введение

На сегодняшний день проблема обеспечения безопасности является одной из самых актуальных в бизнесе. Однако зачастую, под обеспечением безопасности понимается только физическая охрана персонала и материальных ценностей. Но таким способом можно противостоять только криминалу. Между тем, вступая в рыночные отношения, любая организация сталкивается с острой конкурентной борьбой, существующей на любом цивилизованном рынке. И эта борьба таит в себе немало опасностей для предприятия. Если компания достигла каких-либо успехов в своём бизнесе, можно не сомневаться в том, что она вызывает немалый интерес со стороны компаний-конкурентов. Любая информация о работе фирмы будет привлекать повышенное внимание с их стороны. Поэтому защита информации становится важнейшей частью современной системы безопасности бизнеса.

“Кто владеет информацией, тот владеет миром”. Эта истина становится особенно актуальной на пороге XXI века, когда на смену постиндустриальной эпохе приходит информационная эпоха. В новом веке вопрос информационной безопасности бизнеса становится ещё более значимым.

Цель данной работы - рассмотреть сущность информационной безопасности в бизнесе.

В соответствии с указанной целью были поставлены следующие задачи:

Определить виды и источники информации, которые следует защищать;

Выявить объекты, для которых составляет интерес чужая информация;

Раскрыть методы защиты информации.

Информация, которую необходимо защищать

Для того чтобы разобраться в проблеме защиты информации ответим на три вопроса:

Какую информацию нам необходимо защищать?

От кого и чего нам необходимо её защищать?

Каким образом нам необходимо осуществлять защиту информации?

Итак, какую же информацию нам необходимо защищать? От того, насколько правильно мы определим ответ на этот вопрос, главным образом зависит эффективность нашей системы защиты информации. В первую очередь необходимо защищать информацию: Горохов П. К. Информационная безопасность. - М.: Радио и связь, 2005.

О тех конкурентных преимуществах, которыми владеет компании

О технологиях её работы

О движении денежных и материальных потоков компании

О стратегических планах компании

О новых продуктах.

В зависимости от характера деятельности компании список объектов информационной защиты может быть расширен. Так, большинству компаний есть смысл хранить в тайне от конкурентов также информацию: Горохов П. К. Информационная безопасность. - М.: Радио и связь, .2005

О своих клиентах,

О персонале компании.

Важно понять, что предприятие должно оберегать далеко не всю информацию, которой оно владеет, а лишь ту, использование которой третьими лицами может нанести ущерб деятельности компании. Напротив, существует и такая информация, которую компании просто необходимо разглашать. Так, нет никакого смысла оберегать от конкурентов информацию о наших ценах. А вот информацию о ценах и условиях, на которых мы приобретаем продукцию, сырьё и материалы необходимо хранить в тайне от конкурентов. Излишняя закрытость компании может стать причиной негативного отношения к ней со стороны потенциальных партнёров, клиентов и инвесторов. Особенно это касается фирм, планирующих проводить размещение своих ценных бумаг. Для того чтобы этого не произошло, компания должна изначально определить, какую информацию, в каком объёме и с какой регулярностью ей следует раскрывать. При этом можно ориентироваться на западные стандарты раскрытия информации. Эти же стандарты установила и Федеральная комиссия по рынку ценных бумаг для компаний, осуществляющих размещение ценных бумаг. К информации, обязательной для раскрытия, относятся: Современный бизнес: Этика, культура, безопасность. - М.: ГПНТБ, 2007.

Ежегодная бухгалтерская отчётность (баланс, отчёт о прибылях и убытках, отчёт о движении денежных средств)

Данные об акционерах

Данные о существенных операциях с акционерным капиталом.

Что же касается той информации, которая не подлежит разглашению, то организация должна классифицировать её по степени секретности и выработать нормы информационной безопасности для каждой категории.

От кого следует оберегать информацию?

В своей деятельности предприятие сталкивается с различными организациями, составляющими её окружение. Это: Расторгуев С. П. Информационная война. - М.: Радио и связь, 2007. компании-конкуренты, клиенты, партнёры, налоговые органы, регулирующие органы.

Как уже отмечалось выше, особый интерес к различного рода информации проявляют конкуренты. И именно их действия таят в себе наибольшую опасность для компании. Ведь доля рынка, которую занимает компания, всегда является лакомым куском для конкурентов, и ущерб от утечки разного рода информации, например, о характеристиках готовящегося к выпуску продукта, может оказаться невосполнимым.

Что касается партнёров, то их интерес по отношению к информации о вашей компании, может быть вызван, прежде всего, соображениями собственной безопасности. Поэтому необходимо создать наиболее благоприятные условия для получения ими информации о компании, не выходящей за рамки необходимой для плодотворного сотрудничества. Здесь необходимо чётко определить, какая это информация, с тем, чтобы своевременно и в полном объёме предоставлять её и ограничить доступ к иной информации.

Информация, которую хотят получить клиенты, носит совершенно определённый характер. Это: Информационное общество: Информационные войны. Информационное управление. Информационная безопасность / Под ред. М. А. Вуса. - М.: Изд-во СПб. ун-та, 2006. общие сведения о компании и предлагаемой ею продукции, данные о надёжности компании, информация о ценах.

В отношении клиентов важно обеспечить максимальную доступность такой информации. Говоря о защите информации, следует понимать, что нежелательным был бы “вынос сора из избы”. Впрочем, то же самое касается и отношений с партнёрами. Поэтому особенно важно чётко определить, какая внутрифирменная информация не может подлежать разглашению.

Отношения компании с налоговыми и регулирующими органами носят специфический характер. Эти органы предъявляют свои особые требования к предоставлению им информации. В отношениях с ними важно полностью соблюдать предъявляемые ими требования, предоставлять информацию своевременно и в требуемом объёме, но не превышая этот объём. В данном случае как недостаток, так и избыток предоставляемой информации может привести к самым нежелательным последствиям.

Следующим важным вопросом является понимание того, от чего следует оберегать информацию. Нежелательными действиями, которые могут быть осуществлены с информацией, составляющей тайну организации, являются: Информационное общество: Информационные войны. Информационное управление. Информационная безопасность / Под ред. М. А. Вуса. - М.: Изд-во СПб. ун-та, 2006. уничтожение важной информации, искажение открытой информации, овладение секретной информацией, копирование конфиденциальной электронной информации, закрытие или ограничение доступа к информации, необходимой компании, несанкционированный доступ к информации с ограниченным доступом.

Прежде, чем рассмотреть меры по защите информации, остановимся на том, какие средства и методы могут быть использованы для получения необходимой информации о компании. Существует две большие группы средств и методов экономической разведки или промышленного шпионажа: Информационная безопасность: Учеб. для вузов по гуманитар. и социально- экон. специальностям. - М.: Междунар. отношения: Летописец, 2007.

Методы сбора информации с применением специальной техники

Методы фрагментарного сбора информации.

К промышленному шпионажу, связанному с применением специальной техники, относятся: Информационная безопасность: Учеб. для вузов по гуманитар. и социально- экон. специальностям. - М.: Междунар. отношения: Летописец, 2007.

Прослушивание телефонных разговоров

Прослушивание помещений

Телевизионное наблюдение

Вторжение в компьютерную сеть

Считывание информации с мониторов.

Все эти методы весьма трудоёмки и дорогостоящи, и могут применяться только крупными конкурентами и силовыми структурами. Осуществление таких действий под силу лишь профессионалом, что делает подобные действия особенно опасными.

К методам фрагментарного сбора информации относятся: Информационная безопасность: Учеб. для вузов по гуманитар. и социально- экон. специальностям. - М.: Междунар. отношения: Летописец, 2007.

Телефонная разведка. Многие сведения о фирме можно получить по телефону, позвонив под каким-либо благовидным предлогом, например для установления деловых контактов или проведения статистического опроса. Если персонал компании не достаточно осведомлён о том, какую информацию не следует разглашать, то вы рискуете допустить утечку важной информации, сами того не подозревая.

Лжепереговоры. Пользуясь этим очень распространённым методом, ваши конкуренты могут представиться, например, вашими потенциальными клиентами или партнёрами и во время предварительных переговоров получить множество интересующей их информации в случае, если вы не подвергнете их предварительной проверке и будете излишне открыты по отношению к ним. Особенно благодатной почвой для получения такого рода информации являются различные выставки.

Переманивание сотрудников. Приглашение специалистов компании-конкурента на работу порой позволяет очень многое узнать о его деятельности. Даже, если человек из соображений порядочности не будет выдавать информацию, являвшуюся тайной на его предыдущем месте работы, по его знаниям, привычкам, поведению можно сделать многочисленные выводы о работе компании-конкурента. Некоторые компании практикуют и “лжепереманивание” сотрудников, завлекая их высоким уровнем зарплаты. На многочисленных собеседованиях и интервью они могут узнать многое о его компании, при этом новое место работы он так и не получит.

Внедрение в штат конкурента собственных сотрудников. Этот метод промышленного шпионажа наиболее опасен, поскольку, внедрив своего человека в чужую команду, можно узнать о компании любую информацию, находящуюся в компетенции этого сотрудника. А если компания не предпринимает мер по разграничению доступа к внутренней информации, то рядовому сотруднику может быть известно о компании практически всё.

Таким образом, мы подошли к самому важному вопросу обеспечения информационной безопасности бизнеса - как защитить информацию?

Защита информации

В целом обеспечение информационной безопасности бизнеса сводится к решению двух важнейших задач: Степанов Е. А., Корнеев И. К. Информационная безопасность и защита информации. - М.: ИНФРА-М, 2008.

Обеспечение целостности и сохранности информации.

Защита информации от несанкционированного доступа.

Рассмотрим меры по обеспечению целостности и сохранности информации. Как правило, для хранения информации используются:

Бумажные носители

Электронные носители.

На бумажных носителях, как правило, хранятся документы. Количество копий документов ограничено, иногда они могут существовать в единственном экземпляре. Тогда их потеря сделает невозможным восстановление. Чтобы этого не произошло, необходимо вести строгий учёт всех документов, хранить их в соответствующих условиях и обеспечивать контроль доступа к ним. В тех случаях, когда это возможно, следует иметь копии информации и хранить их в специально оборудованных местах. При этом важно, чтобы оригиналы и копии хранились в независимых друг от друга помещениях. Причём желательно по возможности работать с копиями, а оригиналы хранить в секретных хранилищах. Это может быть особенно важно при непредвиденных обстоятельствах, таких как пожар или кража.

В настоящее время наблюдается явная тенденция к расширению использования электронных носителей. Во многих компаниях весь документооборот осуществляется в электронном виде. Неотъемлемой частью информационной структуры компаний являются различные электронные базы данных. На электронных носителях хранится также аудио- и видеоинформация. В последние годы даже платежи проходят в электронном виде. И в то же время именно электронная информация является наиболее уязвимой в плане уничтожения и порчи. Дело в том, что электронные носители не слишком долговечны, а неправильное обращение с техникой может привести к случайному уничтожению информации. Другой серьёзнейшей опасностью являются компьютерные вирусы, получившие громадное распространение в последнее время. В качестве мер, используемых для защиты электронной информации от повреждения и уничтожения, обычно используют: Степанов Е. А., Корнеев И. К. Информационная безопасность и защита информации. - М.: ИНФРА-М, 2008.

Резервное копирование информации. Осуществляется ежедневно и обеспечивает возможность восстановления информации на глубину не более суток. Ежедневные копии, как правило, хранятся отдельно от компьютерной сети.

Наличие резервных серверов в локальной сети. Позволяет при отказе основного сервера не прекращать работу.

Использование источников бесперебойного питания. Позволяет защитить компьютерную сеть компании от потерь информации, связанных с неполадками в электрической сети.

Создание архивов информации. Вся наиболее важная информация архивируется, записывается на съемные носители и хранится в специально оборудованном помещении. Причём для повышения надежности следует делать несколько копий и хранить их независимо друг от друга. При выборе носителя следует особое внимание уделять его надёжности и долговечности.

Антивирусная защита. Для эффективной защиты компьютерной сети от вирусной атаки следует контролировать все файлы, приходящие извне. Для этого рекомендуется отключать дисководы на рабочих станциях локальной сети, а все внешние файлы записывать только через сетевого администратора после соответствующей антивирусной проверки. Рекомендуется запретить использование дискет в организации. Наибольшую вирусную опасность таит в себе использование Internet. Необходимо так построить систему антивирусной защиты, чтобы все файлы приходящие через Internet перед использованием проходили проверку. Необходимо также проводить ежедневную профилактическую проверку перед резервным копированием.

Ограничение доступа. Во избежание случайного повреждения или удаления необходимой информации или программного обеспечения следует ограничивать доступ каждого пользователя локальной сети компании только к необходимой ему информации. В тех случаях, когда информацию следует защищать от самого пользователя, следует применять доступ “только для чтения”.

Теперь рассмотрим меры по защите информации от несанкционированного доступа.

Наиболее важным средством борьбы с утечкой информации является работа с персоналом. Самым важным этапом является отбор персонала. При приёме на работу в компанию следует уделять внимание не только деловым и профессиональным качествам кандидатов, а в первую очередь их человеческим качествам - порядочности, честности, лояльности. После приёма на работу необходимо время от времени проводить негласный контроль деятельности сотрудников с целью предотвратить возможные утечки информации. Необходимо, чтобы руководство также всегда было в курсе проблем своих подчинённых, дабы избежать таких ситуаций, когда поиск дополнительного заработка или излишнее честолюбие толкают человека на продажу секретов предприятия.

Однако все эти меры не принесут никакого результата, если на предприятии не будет выработано чёткой системы разграничения доступа к информации. В зависимости от существующей на предприятии иерархии, каждый сотрудник должен иметь доступ к строго определённому количеству информации. Помимо этого необходимо иметь внутреннее положение о служебной информации и коммерческой тайне и чётко определять степень секретности каждого документа.

Наиболее эффективным способом защиты информации от нежелательного доступа является дробление информации. Этот принцип заключается в том, что любой из сотрудников должен владеть только информацией, касающейся своего участка работы. Таким образом, любая информация дробится между сотрудниками, и никакая секретная информация не может быть полностью доступна одному человеку. В результате он ни сознательно, ни бессознательно не сможет передать кому-либо всю тайну.

Для защиты от промышленного шпионажа с применением технических средств необходимо применять специальные средства. В настоящее время на каждый “жучок” существует “антижучок”. Важно регулярно осуществлять соответствующие проверки, постоянно контролировать уязвимые места. Значительно снизить возможность применения против вас технических средств шпионажа можно, если у вас отлажена система контроля доступа в помещения. Учёт всех перемещений сотрудников и гостей внутри компании и внутреннее и наружное телевизионное наблюдение полностью не обезопасят вас, но в некоторых случаях помогут выявить и предотвратить действия против вас. И, конечно же, главным объектом защиты от несанкционированного доступа является электронная информация. Основными методами её защиты являются: Степанов Е. А., Корнеев И. К. Информационная безопасность и защита информации. - М.: ИНФРА-М, 2008.

Разграничение доступа. Как уже отмечалось выше, каждый сотрудник должен работать в локальной сети только с той информацией, которая ему необходима для выполнения своих должностных обязанностей. Особенно это актуально в организациях, использующих крупные интегрированные автоматизированные системы. Пренебрежение разделением доступа или неправильное его применение может привести к тому, что рядовые сотрудники будут иметь практически всю информацию о деятельности компании. Также необходимо фиксировать и периодически отслеживать работу пользователей в сети.

Локализация внутренней компьютерной сети. Для предотвращения утечки информации следует устанавливать в сеть компьютеры, не имеющие дисководов и параллельных портов. Это сделает невозможным скачивание информации с компьютеров фирмы.

Исключение наиболее важных компьютеров от локальной сети. Для уменьшения вероятности несанкционированного доступа рекомендуется объединять в локальную сеть только компьютеры, завязанные на единый технологический процесс. Правда, как правило, таких компьютеров большинство. Однако руководителям компании желательно иметь собственные независимые компьютеры, доступ к которым имеют только они сами.

Локализация работы с Internet. Всемирная компьютерная сеть таит в себе немало опасностей не только с точки зрения вирусных атак, но и с точки зрения взлома компьютерных сетей предприятий. Чтобы этого не произошло, необходимо разделить внутреннюю сеть предприятия и Internet. На небольших фирмах возможно выделение отдельного локального компьютера для работы во всемирной сети. Однако на крупном предприятии, где большинство сотрудников пользуются Internet, это не всегда возможно. В таком случае на рабочих станциях следует устанавливать режим, при котором перед входом в Internet компьютер отключается от локальной сети.

Шифрование информации. Этот метод применяется в основном при передаче информации по модему через телефонные линии, поскольку существует вероятность перехвата такой информации третьими лицами. В настоящее время существуют сертифицированные криптографические программы, и их необходимо использовать в том случае, если вы используете какие-либо постоянные каналы передачи электронной информации.

Электронно-цифровая подпись. Обеспечивает достоверность передаваемой по модему информации. Служит защитой от намеренного искажения передаваемой информации. В настоящее время существуют сертифицированные программы электронно-цифровой подписи с различной степенью защиты. Особое значение применение таких средств имеет при использовании электронных платежей и передаче сообщений повышенной секретности.

Заключение

Все описанные меры не должны применяться отдельно друг от друга. Для того чтобы обеспечить эффективную защиту информации, необходимо выработать систему информационной безопасности предприятия. Только предпринятые в комплексе эти меры смогут надёжно обезопасить ваш бизнес от нежелательных потерь. Каждая организация имеет свою специфику и соответственно должна иметь свою структуру системы информационной защиты. Правильность её выбора зависит от профессионализма сотрудников, занимающихся этой проблемой, и руководителей компании. Важнейшим компонентом такой системы должен стать регулярный анализ “слабых мест” и принятия необходимых мер для предотвращения возможных неприятностей.

В заключение хочу отметить, что, создавая систему информационной безопасности, важно, с одной стороны, не скупиться, поскольку потери могут оказаться неизмеримо больше, а с другой стороны, не переборщить, чтобы не выбрасывать деньги на ненужные псевдозащитные мероприятия и не затруднять прохождение информационных потоков. Безопасности никогда не бывает много, но никогда нельзя забывать, что главная цель системы безопасности - обеспечение надёжного и бесперебойного функционирования организации.

Литература

1. Горохов П. К. Информационная безопасность. - М.: Радио и связь, 2002.

2. Информационная безопасность: Учеб. для вузов по гуманитар. и социально- экон. специальностям. - М.: Междунар. отношения: Летописец, 2007.

3. Информационное общество: Информационные войны. Информационное управление. Информационная безопасность / Под ред. М. А. Вуса. - М.: Изд-во СПб. ун-та, 2006.

4. Расторгуев С. П. Информационная война. - М.: Радио и связь, 2005.

5. Современный бизнес: Этика, культура, безопасность. - М.: ГПНТБ, 2004.

6. Степанов Е. А., Корнеев И. К. Информационная безопасность и защита информации. - М.: ИНФРА-М, 2008.

Подобные документы

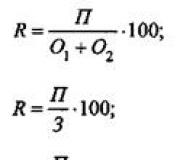

Структура и особенности ОС Linux, история ее развития. Информационная безопасность: понятие и регламентирующие документы, направления утечки информации и ее защиты. Расчет создания системы информационной безопасности и исследование ее эффективности.

курсовая работа , добавлен 24.01.2014

Главные каналы утечки информации. Основные источники конфиденциальной информации. Основные объекты защиты информации. Основные работы по развитию и совершенствованию системы защиты информации. Модель защиты информационной безопасности ОАО "РЖД".

курсовая работа , добавлен 05.09.2013

Обеспечение информационной безопасности в современной России. Анализ методов защиты информации от случайного или преднамеренного вмешательства, наносящего ущерб ее владельцам или пользователям. Изучение правового обеспечения информационной безопасности.

контрольная работа , добавлен 26.02.2016

Характеристика и особенности информационной безопасности, под которой понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий. Информационная безопасность в сети Интернет. Функции антивирусов.

контрольная работа , добавлен 24.02.2011

Понятие информационной безопасности, понятие и классификация, виды угроз. Характеристика средств и методов защиты информации от случайных угроз, от угроз несанкционированного вмешательства. Криптографические методы защиты информации и межсетевые экраны.

курсовая работа , добавлен 30.10.2009

Внешние угрозы информационной безопасности, формы их проявления. Методы и средства защиты от промышленного шпионажа, его цели: получение информации о конкуренте, уничтожение информации. Способы несанкционированного доступа к конфиденциальной информации.

контрольная работа , добавлен 18.09.2016

Понятие и основные принципы обеспечения информационной безопасности. Понятие защищенности в автоматизированных системах. Основы законодательства РФ в области информационной безопасности и защиты информации, процессы лицензирования и сертификации.

курс лекций , добавлен 17.04.2012

Категории действий, способных нанести вред информационной безопасности, методы её обеспечения. Сфера деятельности фирмы и анализ финансовых показателей. Система информационной безопасности фирмы и разработка комплекса мероприятий по её модернизации.

дипломная работа , добавлен 15.09.2012

Цели информационной безопасности. Источники основных информационных угроз для России. Значимость безопасности информации для различных специалистов с позиции компании и заинтересованных лиц. Методы защиты информации от преднамеренных информационных угроз.

презентация , добавлен 27.12.2010

Понятие, значение и направления информационной безопасности. Системный подход к организации информационной безопасности, защита информации от несанкционированного доступа. Средства защиты информации. Методы и системы информационной безопасности.

Ничто не дается бизнесу столь дешево и не обходится столь дорого, как ошибки в системе защиты корпоративной информации. Лучше учиться на чужих ошибках безопасности.

Кибератаки и DLP -системы

В 2010 году сотрудник HSBC- банка, входящего в полусотню самых надежных банков мира при увольнении прихватил с собой реквизиты 15 тыс. клиентов (преимущественно из Швейцарии и Франции). Этот обошлось банку в $94 млн, потраченных на замену неэффективной системы безопасности.

Куда больший ущерб нанесли добропорядочным гражданам киберпреступники, взломавшие Twitter -аккаунт Associated Press . Взломщики кратко «прощебетали»: «Два взрыва в Белом доме, Барак Обама ранен». Индекс Dow Jones упал на 150 пунктов, а голубые фишки сократили свою суммарную капитализацию на $200 млрд. Правда, после того как появилось опровержение, паника прекратилась, и индекс вернулся к прежнему значению. Но те, кто поспешили сбросить акции по ползущим вниз ценам, изрядно прогорели. Ответственность за взлом взяла на себя некая «Сирийская электронная армия». Однако утверждать наверняка, что это была не чисто экономическая диверсия, нельзя. Уж слишком точно было выбрано время: сразу же после теракта на Бостонском марафоне.

На Всемирном экономическом форуме в числе глобальных рисков для мировой экономики, таких как коррупция, демографический кризис, истощение природных ресурсов, были впервые в истории названы и кибератаки. Угрозы, подстерегающие и компании, и государственные структуры, могут быть как внешними, так и внутренними. Собственно кибератаки - это внешняя угроза. Внутренние угрозы - необязательно результат злого умысла. Вполне лояльные, но некомпетентные в области IT сотрудники могут случайно запустить вложенную в электронное письмо вредоносную программу, по ошибке стереть нужную папку, забрести на сайт, нашпигованый троянами. В результате важная для компании информация может либо бесследно исчезнуть, либо попасть в руки конкурентов или каких-нибудь «борцов за справедливость», одержимых идеями спасения человечества от глобализма и прочих язв капитализма, тоталитаризма etc. Статистика показывает, что наибольший вред компании терпят от своего же персонала.

Проблема компьютерной безопасности возникла сразу, как только американская компания Eckert-Mauchly Computer Corporation в 1951 году выпустила первый серийный компьютер UNIVAC I . Долгое время эта проблема носила скорее теоретический характер. Все изменилось после изобретения Интернета и лавинообразного разрастания Всемирной паутины.

Для противодействия киберпреступности понадобилась целая новая индустрия. Каждый год российские и иностранные компании выпускают все новые и новые антивирусы, криптографические программы, продукты, предотвращающие фишинг и ddos-атаки и т. п. Программы постоянно совершенствуются, возникают новые их разновидности. В частности, сравнительно недавно на рынок средств информационной безопасности вышли DLP -системы (Data Leak Prevention ), предотвращающие утечку информации из корпоративных сетей.

Полноценная и полнофункциональная DLP-система обладает следующими функциями:

- тотальный и постоянный контроль всех каналов потенциальной утечки информации;

- анализ всего трафика, выходящего за пределы корпоративной сети на предмет наличия конфиденциальной информации;

- блокирование передачи конфиденциальной информации, под которой понимаются не только корпоративные секретные данные, но и оскорбительные высказывания, непристойные видеоролики, а также почтовые рассылки, по той или иной причине негативно влияющие на корпоративный имидж;

- блокирование приема нежелательной и вредоносной информации;

- архивирование перехваченного несанкционированного трафика с целью расследования возникших инцидентов.

Необходимо отметить, что DLP-системы не отменяют актуальность прежних категорий продуктов, таких как антивирусы, криптографические программы, электронные замки с повышенной степенью идентификации пользователей и прочее. Однако весь этот инструментарий за последние 2-3 года стал более уязвимым. Причиной тому два глобальных IT-тренда: экспансия мобильных устройств и облачные вычисления.

Новые уязвимости

В настоящий момент на руках у россиян находится около 50 млн мобильных устройств - смартфонов, планшетов, нетбуков, ноутбуков и т. д. В этом году показатель увеличится еще на 12 млн, а к 2015-му превысит 70 млн. Согласно прогнозу аналитической компании International Data Corporation , мобильные устройства по частоте выхода в Интернет превзойдут персональные компьютеры уже в ближайшие месяцы.

И все эти устройства создают потенциальные уязвимости как для самой корпоративной сети, так и для хранящейся в ней конфиденциальной информации. У хакеров сейчас в большой моде вредоносные программы для смартфонов, работающих под управлением ОС Android . И поскольку сотрудники пользуются смартфонами и на работе, и дома, и на отдыхе, и в транспорте, вероятность инфицирования серверов, входящих в состав корпоративной сети, резко повышается.

Есть угроза и иного рода. Известны как минимум три случая, когда либо подгулявшие, либо перетрудившиеся сотрудники британской контрразведки MI-5, теряли свои ноутбуки с секретной информацией в самых неподходящих местах - в метро, такси, кафе. А смартфон, согласитесь, потерять куда легче, чем ноутбук.

Бороться с «тотальной мобилизацией» офиса бесполезно. Да и невыгодно: ведь сотрудники благодаря смартфонам и планшетам могут работать и дома или на отдыхе. По данным «Лаборатории Касперского», сейчас категорически запрещено использовать на работе мобильные устройства лишь четвертой части сотрудников всех компаний. Полный доступ к корпоративным ресурсам имеют 34% владельцев смартфонов, 38% - планшетов, 45% - ноутбуков. Для остальных введены ограничения различных уровней доступа.

Как же обеспечить информационную безопасность в эпоху мобильного Интернета и облачных вычислений? Задача непростая. Ведь рабочие станции и сервера корпоративных сетей работают под управлением одних ОС (Windows или Unix ), их безопасность поддерживается встроенными в систему средствами. А мобильные устройства мало того, что используют свои ОС, так еще и не располагают эффективными средствами защиты, потому что они задумывались как устройства индивидуального, а не корпоративного пользования. Ситуация усугубляется еще и тем, что контролировать местонахождение мобильного устройства и источник подключения, а также то, в чьих руках оно находится, организационными методами невозможно.

Как правило, эти проблемы решаются программными средствами за счет усиления защитного контура системы, адаптирования корпоративной системы безопасности ко всему многообразию мобильных устройств и установки на них необходимых защитных приложений. Однако возможен и иной способ - выдать сотрудникам корпоративные защищенные планшеты и смартфоны.

Отечественный производитель средств компьютерной безопасности «Код Безопасности» выпустил планшет «Континент Т-10» , работающий под управлением ОС Android 4 и оснащенный всеми необходимыми средствами для безопасной удаленной работы как самого планшета, так и приложений корпоративной системы, к которым он подключается через защищенный шлюз. Этот мобильный девайс полностью интегрирован в корпоративную систему безопасности и не требует никаких дополнительных адаптационных мероприятий.

Серьезные проблемы создают и облачные вычисления. Российский рынок облачных услуг уже превысил годовой оборот в $150 млн и растет ежегодно на 50%. При этом большая часть рынка приходится на частные облака, то есть создаваемые внутри корпорации. Частные облака существенно отличаются от корпоративных сетей жесткой конфигурации с точки зрения информационной безопасности. И требуют собственных средств защиты.

По линейке

Российский рынок информационной безопасности стремительно развивается и уже превысил объем в $600 млн. 15% рынка контролируют пять крупнейших игроков: «Астерос», «Крок», «Информзащита», Leta и «Инфосистемы Джет» . Что же касается мирового рынка, то при ежегодном приросте в 30%, его объем приблизился к $1 млрд. Среди международных лидеров значатся такие гиганты, как Symantec, McAffee, TrendMicro, Check Point, Cisco Systems .

И российские, и западные производители, решая общие задачи, выпускают схожие продукты. Для того чтобы гарантированно защитить информацию от всего спектра существующих угроз, необходим комплексный подход, учитывающий все аспекты функционирования корпоративных сетей, не только технические, но и психологические, связанные с человеческим фактором. Наилучшие результаты достигаются при использовании всей линейки продуктов, обеспечивающих защиту информации: антивирусов, межсетевых экранов, антиспамов, криптографических средств, систем предотвращения потери данных и т. п. Одна единственная брешь в защитном контуре системы способна привести к непредсказуемому ущербу.

Но каждый отдельный отечественный производитель предлагают не всю продуктовую линейку. Возникает ситуация, получившая название «зоопарка систем», когда использование различных продуктов, имеющих различную идеологию, требует создания сложных схем управления. В исключительных случаях это может привести к отказу системы.

Поэтому при выборе системы безопасности следует руководствоваться не только полнотой функционала и масштабируемостью, но и управляемостью, зависящей от единства концепции всех ее компонентов. Из российских вендоров, этому требованию удовлетворяет, например, компания «Код Безопасности», имеющая самую широкую продуктовую линейку. Ее продукты, инсталлированные по «бесшовной» технологии, позволяют оперативно отслеживать происходящие события из единой точки контроля всех защитных систем.

Здесь конечно двоякое отношение может быть... Пожалуй, следует уточнить - вероятность того, что посвященный в тайны предприятия работник сольет информацию на сторону должна быть минимальной. А это - тоже часть концепции ИБ.

Интересен и тот факт, что информационный ландскнехт может как профессионал менять хозяина. Не всегда этика и материальная сторона совместимы. Тем более, что одно дело - когда дело идет о безопасности страны, а другое - когда человек охраняет абстрактное юридическое лицо, которое не факт, что его не кинет под танк. Тоже наблюдал такие случаи... Порядочные и уважаемые люди иногда в результате оставались в... (ну, в луже что ли - как мягче выразиться?). Но! За ними ведь стоит семья! И тогда решается вопрос приоритета самого скользкого понятия - "долга" - кому больше должен - семье или предприятию? Должна ли семья страдать из-за предприятия? А это ведь - причина разрушения многих семей и тоски в глазах детей - "...а я помню вот как мы с папкой!..." Я не драматизирую - я вспоминаю те времена, которые были несколько раньше и сравниваю их с прогнозами будущих месяцев и лет. Думаю, что стоит провести параллели - увеличение уровня преступности, попустительства, образованности информационных диверсантов и т.п.

Поэтому на самом деле Денис поднял в этой конференции крайне важную тему, которая переросла в дискуссию о более глубоких вопросах безопасности.

На этой неделе должна выйти в свет пробным тиражом моя книга - "Теория безопасности", анонсы некоторых глав из которой мы опубликовали в нашем "Кадровом рентгене" - http://www.absg.ru/test - там я рассматриваю вопросы информационных войн, противостояние концепций безопасности, значение личностей в системах безопасности и др. К сожалению, по условиям издательства я определенное время не распоряжаюсь этой книгой, поэтому спрошу разрешения выложить хотя бы одну главу полностью на обозрение и суд уважаемых коллег.

Александру Т:

"Хотя понятие профессиональная этика для меня не "пустой звук":

Александр! На самом деле очень приятно сознавать, что есть такие люди, которые могут считать себя определенной кастой. Кастой неподкупных людей. Это качество как нельзя лучше должно сочетаться с понятиями справедливости и морали.

Если уважаемые коллеги не сочтут за труд - прошу посмотреть 2 ссылки -

http://train.absg.ru/?p=19 - моральный кодекс, который мы предлагаем соблюдать всем гражданам и как минимум - придерживаться основных его принципов, анализируя свои действия с точки зрения морали. А также

http://www.absg.ru/5mln в разделе мультимедийных версий - я взял на себя смелость прокомментировать декларацию о правах человека и конституцию. К сожалению, текстовый вариант никак не могу найти кроме как в тексте журнала.

Извините, что м.быть несколько не в тему - просто почему-то затронуло что-то в душе фраза о проф.этике... Если оглянуться - ... да что там говорить - на вес золота она сейчас и так же крупицами по земле рассыпана как золотой песок по недрам!..

Прежде чем рассказывать о том, какие риски информационной безопасности могут поджидать вас при работе, хочу представиться: меня зовут Камила Иосипова. Я являюсь старшим менеджером по информационной безопасности IT-компании ICL Services, работаю в данной организации уже 5 лет. Также я являюсь сертифицированным аудитором информационных систем CISA (сертификация ISACA, расшифровывается как Certified Information Systems Auditor).

В 2018 объем утечек данных в компаниях вырос на 5% . Человеческий фактор является одной из основных причин возникновения инцидентов, связанных с информационной безопасностью. Беспечность, неосторожность, мотив, умысел – вот те причины, по которым сотрудники ваших компаний могут умышленно или неумышленно свести бизнес на дно. Как обезопасить себя и своих клиентов, что делать для развития культуры работы с данными у сотрудников, и какие при этом применять методы расскажу далее.

План по налаживанию работы в области ИБ

Если взглянуть глобально, то можно увидеть, что в области информационной безопасности прослеживается определенная закономерность: внимание к ИБ во многом зависит от деятельности компании. Например, в государственных органах или банковской сфере существуют более жесткие требования, следовательно, уделяется больше внимания обучению сотрудников, а значит и культура работы с данными более развита. Однако сегодня обратить внимание на эту проблему стоит каждому.

Итак, вот несколько практических шагов, которые помогут вам наладить работу в области ИБ:

1 шаг . Разработайте и внедрите общую политику информационной безопасности, которая будет содержать основные принципы работы компании, цели и задачи в области управления ИБ.

2 шаг . Введите политику классификаций и уровни конфиденциальности.

При этом необходимо не просто написать документ, к которому сотрудник будет иметь доступ 24 на 7, но и проводить различные обучающие мероприятия, рассказывать о вносимых изменениях. Придерживайтесь правила: предупрежден – значит вооружен. Пусть в компании ведется постоянная работа в данном направлении.

3 шаг . Развивайте проактивный подход.

Это как профилактика в медицине. Согласитесь, гораздо дешевле и проще пройти профилактическое обследование, чем лечить запущенную болезнь. Например, в нашей компании проактивный подход работает так: для работы с информацией в коммерческих проектах мы разработали Стандарт управления ИБ в проектах, который содержит необходимый минимум требований по ИБ для обеспечения определенного уровня зрелости процессов ИБ в коммерческом проекте. Там описано что нужно делать, чтобы поддерживать определенный уровень зрелости процесса управления безопасностью. Этот стандарт мы внедрили в проекты и теперь ежегодно проводим внутренние аудиты: проверяем насколько проекты соответствуют этим требованиям, выявляем риски ИБ и лучшие практики, которые могут помочь и другим проектным менеджерам.

Помимо аудитов хорошо работает Knowledge sharing. Если «гром грянул» в одном из проектов, остальным хорошо об этом узнать и успеть принять необходимые меры.

4 шаг . Все документы, объясняющие правила, делайте: структурированными, понятными и емкими.

Как показывает практика, длинные многостраничные тексты никто не читает. Документ необходимо писать понятным языком. Также, он должен быть в согласии с бизнес-целями и санкционировано топ-менеджментом – это будет более весомым аргументом для сотрудников почему этим правилам нужно следовать.

5 шаг . Проводите тренинги, беседы, деловые игры и тому подобное.

Очень часто люди не понимают, как некоторые правила связаны с их конкретной работой, поэтому нужно приводить примеры, объяснять, показывать, как они могут это применить. Здесь важно показать последствия, вплоть до потери бизнеса, и какие конкретно последствия ждут сотрудника, вплоть до уголовной ответственности.

Чтобы внедрять все вышеперечисленное в компании, необходимы ресурсы, как материальные, так и человеческие. Поэтому сейчас во многих компаниях стала появляться должность Директора по информационной безопасности (CISO). Благодаря данной должности есть возможность донести до руководителей бизнеса важность продвижения каких-либо решений, выделения средств и т.д. CISO способен продвигать информационную безопасность в компании на всех уровнях.

Задачи, которые он берет на себя, обширны: коммуникации с топ-менеджментом, обоснование тех или иных решений, коммуникации с владельцами процессов для внедрения безопасности во по всем направлениям. С точки зрения киберугроз, он является точкой контакта, при этом он управляет, определяет стратегии по реагированию на киберугрозы, координирует работу по реагированию на атаки.

Обучение сотрудников: сложно, долго, но необходимо

Однако, прежде чем учить людей определенным правилам, необходимо понимать одну вещь: нельзя останавливаться на человеческом факторе, за ним может быть что-то другое – недостаток ресурсов, знаний или технологий. Здесь самый эффективный метод – проводить анализ истинных причин, добираться до корневой причины.

При работе с людьми необходимо подбирать ключик буквально к каждому. Все люди разные, соответственно и методы применять нужно разные. В одном из интервью с сотрудником, специалист сказал мне: я буду что-то делать, только если буду знать, что мне попадет за невыполнение требования. И наоборот, на некоторых действует только положительная мотивация, такая как хорошая оценка качества работы, поощрение за успешное прохождение тренингов.

Бытует мнение, что специалисты ИБ часто выступают в качестве «тормоза» инноваций, особенно когда они ограничивают применение новых технологий и моделей работы бизнеса. Это действительно может быть так, однако, важно помнить следующее: «Security is like brakes on your car. Their function is to slow you down. But their purpose is to allow you to go fast. Dr.Gary Hinson» («Безопасность – это как тормоза на твоей машине. Их функция – замедлить тебя. Но их цель в том, чтобы дать тебе возможность двигаться быстро»). Важно понимать, что без этих правил невозможно идти дальше, ведь в какой-то момент ты просто не сможешь развивать свой бизнес, если не будешь защищаться от киберугроз и управлять рисками ИБ. Для того, чтобы соблюсти баланс, в нашей компании используется риск-ориентированный подход, который лежит в основе стандарта ISO 27001. Данный подход позволяет выбрать применимые к нам требования и меры безопасности, которые необходимы для того, чтобы защититься от актуальных для нас угроз. С помощью этого подхода мы можем выбирать и с финансовой точки зрения: насколько целесообразно применение тех или иных мер. Например, мы можем поставить биометрический сканер на каждой переговорке, но насколько это нам нужно, какую ценность приносит, какие риски снижает? Не всегда ответ очевиден.

Мы в ICL Services понимаем, что нам важна конфиденциальность информации, с которой мы работаем, для этого мы шифруем ноутбуки, ведь даже если ноутбук потеряется, информация не попадет в руки злоумышленников. Вот это критично, и на это мы готовы тратить средства.

Я считаю, что только таким образом можно соблюсти баланс между безопасностью и ценностью для бизнеса: выбирать, быть в курсе инноваций и всегда оценивать риски (насколько стоимость реализации риска сопоставима с затратами на закупку того или иного решения для защиты).

Комплексный подход – идеальный рецепт ИБ

На мой взгляд, комплексный подход в работе с безопасностью является самым эффективным, ведь ИБ – это вопрос человеческой осведомленности, поведения и правильной организации бизнес-процессов, с учетом требований безопасности. Инциденты чаще всего случаются из-за сотрудников: люди ошибаются, устают, могут нажать не на ту кнопку, поэтому здесь половина успеха – это технические ограничения, от случайных непреднамеренных инцидентов, вторая половина – культура безопасности каждого сотрудника.

Поэтому важно проводить профилактические беседы, тренинги. В современном мире киберугрозы рассчитаны на людей: если ты получил фишинговое письмо, оно безвредное, пока ты не дотянешься до ссылки и не кликнешь на нее. В нашей компании идет упор на сознательность персонала, на работу с людьми, на осведомленность. Ну и третий момент – организационный, люди должны знать правила, правила должны быть прописаны, должна быть определенная политика, которой всем необходимо следовать.

Помните: в мире киберугрозы очень распространены, и при этом последствия атак очень серьезные – до полной потери бизнеса, банкротства. Естественно, вопрос стоит на повестке. Безопасность в наше время уже просто обязана быть частью корпоративной культуры, и топ-менеджмент является первой заинтересованной стороной в данном вопросе, поскольку управляет бизнесом, и при реализации рисков понесет ответственность в первую очередь.

Вот несколько советов, которые позволят вашим сотрудникам избежать инцидентов ИБ:

- Нельзя проходить по непроверенным ссылкам;

- Нельзя распространять конфиденциальную информацию;

- Нельзя записывать пароль на бумажке и клеить стикер;

- Нельзя пользоваться USB-носителями, в которых вы не уверены (злоумышленник может оставлять зараженное физическое устройство в том месте, где его обязательно найдет жертва);

- При регистрации на сайтах, указывая номер телефона и почтовый адрес, внимательно смотрите, для чего необходима данная информация, возможно таким образом, вы подпишитесь на платную рассылку.

Я надеюсь, что со временем безопасность станет ключевым элементом корпоративной культуры в каждой компании.

В совершенстве овладеть навыками для работы в области информационной безопасности вы можете на факультете .

Конфиденциальная информация представляет огромный интерес для конкурирующих фирм. Именно она становится причиной посягательств со стороны злоумышленников.

Многие проблемы связаны с недооценкой важности угрозы, в результате чего для предприятия это может обернуться крахом и банкротством. Даже единичный случай халатности рабочего персонала может принести компании многомиллионные убытки и потерю доверия клиентов.

Угрозам подвергаются данные о составе, статусе и деятельности компании. Источниками таких угроз являются её конкуренты, коррупционеры и преступники. Особую ценность для них представляет ознакомление с охраняемой информацией, а также ее модификация в целях причинения финансового ущерба.

К такому исходу может привести утечка информации даже на 20%. Иногда потеря секретов компании может произойти случайно, по неопытности персонала или из-за отсутствия систем защиты.

Для информации, являющейся собственностью предприятия, могут существовать угрозы следующих видов.

Для информации, являющейся собственностью предприятия, могут существовать угрозы следующих видов.

Угрозы конфиденциальности информации и программ. Могут иметь место после нелегального доступа к данным, каналам связи или программам. Содержащие или отправленные данные с компьютера могут быть перехвачены по каналам утечки.

Для этого используется специальное оборудование, производящее анализ электромагнитных излучений, получаемых во время работы на компьютере.

Опасность повреждения. Незаконные действия хакеров могут повлечь за собой искажение маршрутизации или потерю передаваемой информации.

Угроза доступности. Такие ситуации не позволяют законному пользователю использовать службы и ресурсы. Это происходит после их захвата, получения по ним данных или блокировки линий злоумышленниками. Подобный инцидент может искажать достоверность и своевременность передаваемой информации.

Существует три важных условия, которые позволят российскому гражданину : идеальный бизнес-план, продуманная учётная и кадровая политика и наличие свободных денежных средств.

Подготовка документов для открытия ООО требует определённого времени. На открытие расчётного счёта в банке уходит примерно 1-2 дня. О том какие документы понадобятся для открытия ООО читайте здесь.

Риск отказа от исполнения транзакций. Отказ пользователя от передаваемой им же информации с тем, чтобы избежать ответственности.

Внутренние угрозы. Такие угрозы несут для предприятия большую опасность. Они исходят от неопытных руководителей, некомпетентного или неквалифицированного персонала.

Иногда сотрудники предприятия могут провоцировать специально внутреннюю утечку информации, показывая этим своё недовольство зарплатой, работой или коллегами. Они запросто могут преподнести всю ценную информацию предприятия его конкурентам, попытаться уничтожить её, или умышленно внести в компьютеры вирус.

Обеспечение информационной безопасности предприятия

Важнейшие процессы бухгалтерского учёта и автоматизируются соответствующим классом систем, защищенность которых достигается целым комплексом технических и организационных мер.

Важнейшие процессы бухгалтерского учёта и автоматизируются соответствующим классом систем, защищенность которых достигается целым комплексом технических и организационных мер.

В их составе антивирусная система, защита межсетевого экранирования и электромагнитного излучения. Системы защищают информацию на электронных носителях, передаваемые по каналам связи данные, разграничивают доступ к разноплановым документам, создают запасные копии и восстанавливают конфиденциальную информацию после повреждений.

Полноценное обеспечение информационной безопасности на предприятии должно быть и находиться под полным контролем круглогодично, в реальном времени в круглосуточном режиме. При этом система учитывает весь жизненный цикл информации, начиная с момента появления и до полного её уничтожения или потери значимости для предприятия.

Для сохранности и для предотвращения потери данных в индустрии информационной безопасности разрабатываются системы защиты. Их работа основана на сложных программных комплексах с широким набором опций, предотвращающих любые утраты данных.

Спецификой программ является то, что для правильного их функционирования требуется разборчивая и отлаженная модель внутреннего оборота данных и документов. Анализ безопасности всех шагов при использовании информации основывается на работе с базами данных.

Обеспечение информационной безопасности может осуществляться с помощью онлайновых средств, а также продуктов и решений, предлагаемых на всевозможных Интернет-ресурсах.

Разработчикам некоторых таких сервисов удалось грамотно составить систему информационной безопасности, защищающую от внешних и внутренних угроз, обеспечивая при этом идеальный баланс цены и функциональности. Предлагаемые гибкие модульные комплексы совмещают работу аппаратных и программных средств.

Виды

Логика функционирования систем информационной безопасности предполагает следующие действия.

Логика функционирования систем информационной безопасности предполагает следующие действия.

Прогнозирование и быстрое распознавание угроз безопасности данных, мотивов и условий, способствовавших нанесению ущерба предприятию и обусловивших сбои в его работе и развитии.

Создание таких рабочих условий, при которых уровень опасности и вероятность нанесения ущерба предприятию сведены к минимуму.

Возмещение ущерба и минимизация влияния выявленных попыток нанесения ущерба.

Средства защиты информации могут быть:

- техническими;

- программными;

- криптографическими;

- организационными;

- законодательными.

Организация информационной безопасности на предприятии

Все предприниматели всегда стремятся обеспечить информации доступность и конфиденциальность. Для разработки подходящей защиты информации учитывается природа возможных угроз, а также формы и способы их возникновения.

Все предприниматели всегда стремятся обеспечить информации доступность и конфиденциальность. Для разработки подходящей защиты информации учитывается природа возможных угроз, а также формы и способы их возникновения.

Организация информационной безопасности на предприятии производится таким образом, чтобы хакер мог столкнуться с множеством уровней защиты. В результате злоумышленнику не удаётся проникать в защищённую часть.

К наиболее эффективному способу защиты информации относится криптостойкий алгоритм шифрования при передаче данных. Система зашифровывает саму информацию, а не только доступ к ней, что актуально и для .

Структура доступа к информации должна быть многоуровневой, в связи с чем к ней разрешается допускать лишь избранных сотрудников. Право полного доступа ко всему объему информации должны иметь только достойные доверия лица.

Перечень сведений, касающихся информации конфиденциального характера, утверждается руководителем предприятия. Любые нарушения в этой области должны караться определенными санкциями.

Модели защиты предусматриваются соответствующими ГОСТами и нормируются целым рядом комплексным мер. В настоящее время разработаны специальные утилиты, круглосуточно отслеживающие состояние сети и любые предупреждения систем информационной безопасности.

Следует иметь ввиду, что недорогие беспроводные сети не могут обеспечить необходимого уровня защиты.

Во избежание случайных потерь данных по неопытности сотрудников, администраторы должны проводить обучающие тренинги. Это позволяет предприятию контролировать готовность сотрудников к работе и дает руководителям уверенность в том, что все работники способны соблюдать меры информационной безопасности.

Атмосфера рыночной экономики и высокий уровень конкуренции заставляют руководителей компаний всегда быть начеку и быстро реагировать на любые трудности. В течение последних 20 лет информационные технологии смогли войти во все сферы развития, управления и ведения бизнеса.

Из реального мира бизнес уже давно превратился в виртуальный, достаточно вспомнить как стали популярны , у которого имеются свои законы. В настоящее время виртуальные угрозы информационной безопасности предприятия могут насести ему огромный реальный вред. Недооценивая проблему, руководители рискуют своим бизнесом, репутацией и авторитетом.

Большинство предприятий регулярно терпят убытки из-за утечки данных. Защита информации предприятия должна занимать приоритетное место в ходе становления бизнеса и его ведения. Обеспечение информационной безопасности – залог успеха, прибыли и достижения целей предприятия.